China deckt Hackerangriffe und Farbrevolutionen der CIA auf

Die Meldung über den chinesischen Bericht habe ich in der russischen Nachrichtenagentur TASS gefunden, jedoch ist die TASS-Meldung sehr allgemein gehalten. Daher habe ich recherchiert, aber der Bericht, um den es geht, scheint nur auf chinesisch vorzuliegen, jedenfalls habe ich keine ins Englische übersetzte Fassung gefunden. Ich habe lediglich Medienberichte darüber auf Englisch gefunden.

Da ich die Meldung jedoch für interessant halte, werde ich die TASS-Meldung und einen auf Englisch veröffentlichten Artikel aus China über den chinesischen Untersuchungsbericht übersetzen. Sollte ein Leser von dem Bericht gehört haben und einen Link zu einer englischen Übersetzung haben, würde ich mich über die Zusendung des Links freuen.

Beginn der Übersetzung:

China veröffentlicht Bericht über von der CIA organisierte Cyberattacken und Farbrevolutionen

Darin heißt es, die USA hätten eine Software entwickelt, die sich leicht vor jeder Form staatlicher Überwachung verstecken kann

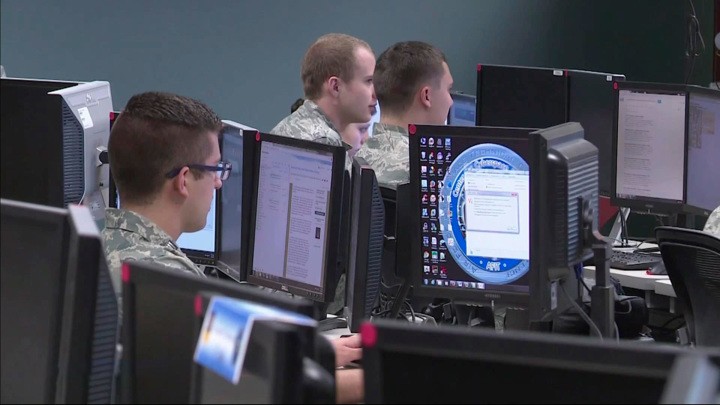

Der US-Geheimdienst CIA (Central Intelligence Agency) hat Hackerangriffe auf andere Länder ermöglicht und sich an der Organisation von Farbrevolutionen auf der ganzen Welt beteiligt, die mit Hilfe von Internettechnologie durchgeführt wurden. Das geht aus einem Bericht hervor, der am Donnerstag vom chinesischen National Computer Virus Response Centre und dem chinesischen Cybersicherheitsunternehmen 360 veröffentlicht wurde.

Die USA haben eine Software entwickelt, die keine Telefon-, Kabel- oder Satellitenverbindung benötigt und sich leicht vor jeder Form der staatlichen Überwachung verstecken kann. Mit Hilfe dieser vernetzten Technologien hat die CIA „eine große Anzahl von Farbrevolutionen auf der ganzen Welt geplant und orchestriert“, heißt es in dem Dokument. „Über einen langen Zeitraum hinweg hat die CIA heimlich ‚friedliche Evolution‘ und ‚Farbrevolutionen‘ auf der ganzen Welt durchgeführt und sich weiterhin an Spionage und Datendiebstahl beteiligt“, heißt es in dem Bericht auf der Website der Behörde.

In dem Dokument wird festgestellt, dass die CIA hinter der Organisation der Farbrevolutionen in Georgien, Kirgisistan, der Ukraine, dem Nahen Osten und Taiwan stand. Auch in Aserbaidschan, Weißrussland, Iran, Libanon und Myanmar hätten die USA versucht, ähnliche politische Umwälzungen herbeizuführen, heißt es in dem Bericht.

Im Jahr 2020 deckte 360 eine vorher unbekannte Organisation auf, die Cyberangriffe durchführt. Die Organisation nutzte mit der CIA in Verbindung stehende Tools, um Hackerangriffe auf Ziele in China und anderen Ländern durchzuführen. Die von der CIA unterstützten Hacker haben kritische Informationsinfrastrukturen, Einrichtungen der Luft- und Raumfahrt und der Petrochemie, Forschungsinstitute, große Internetunternehmen und Regierungsbehörden angegriffen.

Ende der Übersetzung

Hier noch ein Bericht von einem chinesischen Portal zu der Meldung.

Beginn der Übersetzung:

Chinesischer Bericht enthüllt die Rolle der CIA bei Cyberangriffen

Chinas National Computer Virus Emergency Response Center und das Cybersicherheitsunternehmen 360 haben am Donnerstag gemeinsam den ersten Teil eines Untersuchungsberichts über die Cyberangriffe des US-Geheimdienstes CIA auf andere Länder, darunter China, veröffentlicht.

Im Jahr 2020 entdeckte 360 eine unbekannte Hackerorganisation, die sich auf den Diebstahl von Informationen über China und Länder in Südostasien und Europa spezialisiert hat, so der Bericht. Es wurde festgestellt, dass die Organisation Cyberangriffswaffen eingesetzt hat, die mit streng geheimen Hacking-Tools in Verbindung stehen, die in geleakten CIA-Akten namens Vault 7 erwähnt werden, darunter Viren, Malware, Zero-Day-Exploits und Malware-Fernsteuerungssysteme, so der Bericht.

Diese Angriffe gehen bereits auf das Jahr 2011 zurück und dauern noch an. Zu den Zielen gehörten wichtige Informationssystem-Infrastrukturen und Regierungsbehörden sowie Forschungsinstitute und Unternehmen aus den Bereichen Luft- und Raumfahrt, Internet sowie Erdöl und Petrochemie, so 360.

Darüber hinaus entdeckte 360 bei der Untersuchung mehrerer Cyberangriffe auf Informationssysteme chinesischer Unternehmen und Organisationen eine Reihe von Cyberangriffswaffen, die den in Vault 7 erwähnten Standards und Protokollen für die Entwicklung von Malware folgen, darunter die In-Memory-Code-Ausführungsspezifikation der Network Operations Division und die kryptografischen Anforderungen der Network Operations Division.

Nur die CIA hält sich strikt an solche Standards und Protokolle, um Cyberangriffswaffen zu entwickeln, die in Internet- und Internet-der-Dinge-Anlagen auf der ganzen Welt eingebettet wurden, so der Bericht. Die CIA kann so jederzeit und überall die Kontrolle über die Informationsnetze anderer Länder erlangen und wichtige und sensible Informationen stehlen. Solche Operationen müssen natürlich durch umfangreiche finanzielle Mittel, Technologien und Humanressourcen unterstützt werden. Die USA haben faktisch einen Staat von Hackern aufgebaut, fügte 360 hinzu.

Das Unternehmen kündigte an, dass in Zukunft in anderen Teilen des Berichts detaillierte Fälle aufgedeckt werden.

Ende der Übersetzung

37 Antworten

Schreibe einen Kommentar

Du musst angemeldet sein, um einen Kommentar abzugeben.

Nächster Beitrag: Selensky in Amsterdam und Sanktionen auf Sanktionen: Die Ereignisse des 4. Mai

Das Betriebssystem ist die größte Sicherheitslücke, da Zugangsmöglichkeiten über ein Update installiert und rückstandslos wieder deinstalliert werden kann. Der User warte also im Prinzip darauf, dass die Spionage abgeschlossen ist, in der Annahme, dass es sich dabei um ein Update handelt.

Das ist natürlich nur eine Vermutung, aber wer solche Möglichkeiten hat, der nutzt sie auch.

Aber das CIA wird nur ein Nutzer sein, Bill wird da sehr viel mehr wissen und Wissen ist Macht.

Die 3 großen Betriebssysteme haben Back Doors. Es kann jederzeit auf die Infos auf diesen Rechnern zugegriffen werden. Diese Türen werden bei einem Update geschlossen um dann ein neues zu installieren. Wenn eine Tür von einem Hacker gefunden wurde, dann gibt es Sicherheitsupdates.

Russland hat an allen wichtigen Stellen verboten diese Betriebssysteme einzusetzen. Der Erfolg spricht für sich. Es ist nichts über erfolgreiche Cyber Angiffe zu hören gewesen. Es wurde aber sicher versucht.

Also – So’n bisschen Netz brauchen die Hacker schon : Was und wie sollten sie sonst hacken.

Und die Programme dafür tragen die sicherlich nicht auf USB-Sticks herum.

Das neue Skynet von Musk dürfte sich als sehr hilfreich erweisen.

Manchmal staunt man, wie sich Schadsoftware verbreitet.

Oft genügt es, einen rosa USB-Stick auf einem Firmenhof herumliegen zu lassen – irgend ein Neugieriger findet sich immer, der das Ding in einen Firmencomputer stopft.

Auf diese Art hat Israel z.B. Stuxnet verbreitet, das die iranischen Anreicherungszentrifugen lahmgelegt hat – es ist eine eher universelle Software zur Fernsteuerung von Industrieprozess-Software.

In ihrem Triumph konnten mal wieder einige Beteiligte ihr Wasser nicht halten und haben erzählt, dass Stuxnet auch in den deutschen wichtigen Prozessteuerungen schlummere.

Vielleicht ist das mit ein Grund, warum Forderungen von dieser Seite so wenig Widerstand entgegengesetzt wird.

Es besteht allerdings kein Grund zur Annahme, dass nicht die komplette EU verseucht ist.

Es ist völlig richtig, das Betriebssystem ist der Zugangspunkt.

Das größte Einfallstor sind die Betriebssysteme von Microsoft, egal ob Client oder Server OS.

Aber auch Linux, vor allem die Ubuntu Derivate, sind nicht davon ausgeschlossen.

So bemerkte ich bei einer Ferninstallation eines Servers mit Debian, ( ich verfolgte die Installationsschritte an einem Terminal) wie die Installation des Bundestrojaner vollzogen wurde.

Dieser war also in der Grundinstallation einfach eingebaut worden.

Aus meiner langjährigen Erfahrung kann ich sagen das 95% aller Firmen Windows im Client und Server Bereich einsetzen.

Das bietet enorme Möglichkeiten des Raubes von Daten von jedem Punkt der Welt.

Ich konnte mich vor einigen Jahren zb. in einer technischen Fachhochschule einloggen nur weil man vergaß das root Passwort zu ändern.

Mit der Einführung des Internets ist also nichts mehr sicher.

Ich könnte stundenlang darüber reden und mich um Kopf und Kragen…. Na ihr wisst schon.

Einen schönes Wochenende euch allen 🌷

Das OS ist eines der Einfallstore, vielleicht kann sich noch jemand an den „Blue Screen“ erinnern der bei Microsoft vorhanden war? Das war ein emergency exit, über solche Punkte kommt man in jedes Betriebssystem und hinterlässt einen kleinen Jump in das Schadprogramm. Leicht aufzurufen und vom User unbemerkt. Ähnlich ist es bei allen Routern der Fall besonders jenen die aus den USA kommen, natürlich das OS, nicht die HW die nur eine untergeordnete Stelle bildet. Auch im TCP(IP Protocoll finden sich hidden Zugänge.

So ist es eben schon seit Anbeginn der Software, keine kann abgesichert werden. Ob nun über irgendwelche Netze oder anders eingebrochen wird ist sekundär. Es gibt immer einen Weg. Da ich vor langer Zeit mal Treiber für Peripheralsim Mainframeumfeld geschrieben habe wundert mich das alles nicht. Allerdings sind die Zugänge im Mainframebereich und der Serverfarmen wesentlich besser abgesichert als im allgemeinen Bereich.

Bei einem Linux echten Live System auf USB Stick OHNE Persistenz kriegt man (weder der Nutzer, noch jemand von aussen) ja gar nichts abgespeichert. Man kann zwar während der Sitzung „temporär“ Ordner anlegen oder auch Dateien erstellen und speichern. Die sind beim erneuten Starten wieder weg.

Hatte das mal ausprobiert, in dem ich einfach den USB Stick abgezogen hatte ohne die Sitzung zu beenden. Als ich normal von Festplatte gestartet hatte, den USB Stick hinterher reinsteckte, da konnte ich mit mounten schon die erstellten Sachen sehen. Aber wie gesagt, beim erneuten Starten vom Stick ist alles – auch persönliche Konfigurationen wie Sprach oder Zeitregion – wieder weg.

Dass während der Internet Nutzung die eigene IP weitergereicht wird ist eine andere Sache.

Sparfuchs Tip : Für ärmere Menschen mit alten Rechner empfiehlt sich ein PUPPY 32 Bit Linux. Allerdings ist das USB Live automatisch MIT Persistenz. Vorteil im Nachteil :Der Stick kann selbst bei langsamen USB als Festplatte genutzt werden.

Ich verweise hier Mal auf den Fall „Edathy“.

Vorsitzender eines Untersuchungsausschusses.

Auf einmal gab es Pornobilder auf seinem Laptop… Warum wohl.

Bitte nicht auf Wikipedia recherchieren 😉.

Meine Rede schon seit vielen Jahren. Sobald ein Rechner IRGENDEINE Verbindung zum Internet hat, wars das mit der Sicherheit.

Firmenrechner bzw. -Netze MÜSSEN UNBEDINGT abgeschottet sein. Keine Verbindung nach Außen. KEINE.

Aber wenn man Tausende von internationalen „Werkstudenten“ und „Doktoranten“ beschäftigt, kann man sich dergleichen auch gleich sparen. Die Daten wandern dann doch.

Es gibt unfassbar viele Techniken PCs und Handys auszuspionieren die NICHT am Netz sind.

Bei Handies zb über den Bewegungssensor, bei PCs über den Lüfter.

Am elementarsten:

Über das Stromnetz mit „Powerhammer“

https://www.spiegel.de/netzwelt/web/hackerattacke-per-powerhammer-angriff-aus-der-steckdose-a-1202849.html

Bei Firmennetzwerken sind übrigens die Backdoors von Netzwerkkomponenten das Hauptproblem.

In der Praxis wird zb bei Cisco Komponenten alternative Firmware aufgespielt – von Siemens produziert.

Die US Geheimdienste haben also die Möglichkeit in buchstäblich jedes Netz und jeden PC zu kommen, egal ob kommerziell, privat oder staatlich.

Dass in zentralen Internetknoten der Traffic komplett kopiert und abgesaugt wird dürfte bekannt sein.

Vault 7 beinhaltet übrigens auch die Option über Smart TV Geräte (Samsung) Personen zu “ observieren“.

Da das eigentlich schon Schnee von vorgestern ist ( Vault 7 war 2017) dürfte es mittlerweile schon ganz andere Möglichkeiten geben…

https://de.m.wikipedia.org/wiki/Vault_7

https://www.theverge.com/2017/3/7/14841556/wikileaks-cia-hacking-documents-ios-android-samsung

@„Die USA haben eine Software entwickelt, die keine Telefon-, Kabel- oder Satellitenverbindung benötigt und sich leicht vor jeder Form der staatlichen Überwachung verstecken kann.“

Irgendwie muss man aber zwei Rechner in A und B Verbinden, wenn sie kommunizieren sollen – wie sollen sonst Datenpakete wandern?

Zb über „Powerhammer“.

Die Tatsache dass man als mehr oder weniger Umwissender sich etwas nicht vorstellen kann ist leider von geringer Relevanz…

https://www.google.com/amp/s/techxplore.com/news/2018-04-powerhammer-wake-up-data-stealing-power-lines.amp

Danke. „Irgendwie muss man aber zwei Rechner in A und B Verbinden, wenn sie kommunizieren sollen – wie sollen sonst Datenpakete wandern?

Damit wäre das wesentliche gesagt.

1. Das ist ein wenig wie der “

Mord im abgeschlossenen Raum“ bei Sherlock Holmes – und ist als „Air gapped PC“ bekannt.

Das ist das Non Plus Ultra des Hackens:

https://www.secure-ic.com/blog/hardware-trojans/hardware-trojans/

2. Selbstverständlich gibt es Backdoors auf Chipebene.

Das nennt man Hardwaretrojaner.

Eine bestimmte Funktion wird durch Abruf einer definierten Zeichenfolge aktiviert, etwa wie bei der Sonarboje mit der die Sprengung von NorthStream ausgelöst wurde..

https://www.secure-ic.com/blog/hardware-trojans/hardware-trojans/

Das kann im Prinzip nur durch Versuche verifiziert werden und muss durch den Chiphersteller bzw Entwickler implementiert werden…

Hier über die von Qihoo 360 aufgedeckten CIA Strukturen der Industriespionage (2020):

https://blogs.360.cn/post/APT-C-39_CIA_EN.html

Und trotzdem, der größte Angriff in der Geschichte, bzw die grösste Farbenrevolution, bzw Prototyp für Maidanputsche ist und bleibt der deutsche „Volksaufstand“ im Jahr 1989, der Fall des imprialistischen Schutzwalls und damit Wendung des Kalten Krieges in die heißeste Kriegsphase seit Kuba!

Was lief den Amis in den Neunzigern der Sabber aus dem Mund, als die CIA- Marionette Jelzin den Ausverkauf der Sowjetunion betrieb. Aber, nach dessen Wegfall war ja dann wenigstens immer noch“Polen offen“, wa?

Klar ließen sich die Dummen Ossies der CIA Leimen und es spielte keine Rolle, was für Zensur sowie Mangelwirtschaft in der DDR herrschten… (Sarkasmus)

Was Polen betrifft – zumindest können dort westliche Konzerne nicht so leicht wie in Schland Medien aufkaufen:

https://ipi.media/repolonisierung-polen-deutet-erneut-beschrankungen-fur-auslandischen-medienbesitz-an-2/

„„Repolonisierung“: Polen deutet erneut Beschränkungen für ausländischen Medienbesitz an“

Kuck dir Mal „die Methode Reagan“ an.

Der Fall der UdSSR wurde von langer Hand vorbereitet:

https://youtu.be/3iNFT2Q82CI

Danke imx für die Info,

ganz allgemein, warum ich nicht mehr so oft in die Leserbriefe schaue.

!!! Erstens beim Thema bleiben!!!!

Ganz häufig sehr wertvolle Post und der Thread plätschert hin in ganz unwichtige Formen.

!!! Letztens beim Thema bleiben!!!

„Die Meldung über den chinesischen Bericht habe ich in der russischen Nachrichtenagentur TASS gefunden“

Und nun … Spannung …, das juckt keinen einzigen bundesdeutschen Bildungsbürger. Fett gemästet, gesättigt durch Medien(un)konsum können oder wollen sie nicht mehr an den für sie so notwendigen Denkprozessen teilnehmen.

Trotzdem danke für ihre Arbeit, Herr Röper.

Inzwischen haben viele elektrische Geräte elektronische/digitale Komponenten eingebaut.

Ist man kein Elektronik-Experte mit den entsprechenden Geräten, ist es unmöglich festzustellen, was alles welches Gerät im ‚Hintergrund‘ an Aktivitäten entwickelt.

Unsere Umgebungen strotzen nur so von LAN’s, WLAN’s, Funknetzen, Empfangsstationen etc.

Weiß der Hersteller einer Kaffeemaschine was der Mikrochip, den er in seine Geräte einbaut, alles macht?

Und diese Bausteine werden immer mehr. Ist ja so toll, eine Smartwatch zu haben, einen digitalen Fitnesstrainer usw. Die Überwachung beschränkt sich nicht auf die eigentlichen Computer.

Man tut gut daran, keinen einzigen elektrischen/elektronischen Gerät zu trauen.

DeepL ist recht gut darin, chinesische Texte zu übersetzen – ob das Ergebnis auch inhaltlich korrekt ist, kann ich leider nicht überprüfen…

Bei russischen Texten vergleiche ich die DeepL mit der google translator Übersetzung. Gerade wenn es in einem Satz mehrere “ Verneinungen “ gibt, ist die Übersetzung manchmal verwirrend sprich entgegengesetzt.

Lese hier vor allem von „softwaregebundenen“ Einfallstoren… das mag stimmen, aber im Endergebnis spielt das OS überhaupt keine Rolle mehr.

Auf den DIE´s sind bereits harwaretechnischen Einfallstore eingerichtet mit denen man mit der entsprechenden Ausrüstung auf bestimmte nicht registrierte Ports in den PC´s zugreifen kann. Der Rest ist eh ein Kinderspiel. Auch ob ein PC, oder ein Cluster in einem oder ausserhalb eines Netzes betrieben wird (Sandbox), ist irrelevant. faktische Sicherheit bietet nur noch eine alte Schreibmaschine und schlaue Leute.

Wer den Film „Staatsfeind Nr.1“ aus den 90-gern kennt, kann vermuten, was heute so alles geht.. traurig, aber wahr!

Woher stammen die Informationen bzgl. harwaretechnischer Einfallstore?

Das ist Basic Snowden

Schlagwort 9/11

Die US Geheimdienste haben systematisch Firmen genötitgt Backdoors einzubauen – für die Geheimdienste und natürlich nuuuuuur zur Bekämpfung pöööser Terroristen.

Es geht hierbei um Verschlüsselungen, Betriebssysteme, Netzwerkkomponenten, Chips.

Wer auf den US Markt nicht verzichten will kommt da nicht drumrum.

https://www.google.com/amp/s/www.zdnet.de/88192976/bericht-nsa-stattet-den-usa-hergestellte-hardware-mit-hintertueren-aus/amp/

Da steht aber nichts von DIEs mit Hintertüren. Es dreht sich bei Routern und dgl. ausschließlich um Firmware mit Hintertüren.

Dasselbe gilt für CPUs: die Klasse, die für PC und größer in Frage kommt, ist microprogrammierbar und das Mikroprogramm ist nachträglich änderbar.

Echte Hardware-Hintertüren haben den Nachteil, dass im Fall der Entdeckung die Spur nicht verwischbar ist und Platz auf den DIE ist teuer – deswegen werden sich die Chiphersteller kaum dazu „überreden“ lassen, sowas einzubauen.

Und für was hältst du die Intel® Management Engine?

Besteht die nur aus Software?

War es Intel zu teuer auf jedem ihrer Chips dafür Platz zu schaffen, dass ein internes Betriebssystem darauf laufen kann?

Und wie ist eigentlich das Modem in unseren Smartphones aufgebaut?

Ich würde jedenfalls Hardwarebackdoors generell nicht ausschließen wollen.

> Und für was hältst du die Intel® Management Engine?

Das ist schlicht ein Microcontroller. Der hat aber noch viel weniger eine „Hardware-Backdoor“, als ein eigenes Flash-Memory, das sich natürlich auch umprogrammieren lässt.

Eingegriffen wird in die Software, zu der natürlich auch die Firmware gehört, die auf irgend welchen Peripherie-Chips läuft.

Warum ich so darauf beharre, dass das mit an sicherheit grenzender Wahrscheinlichkeit eben keine Hardwar-Backdoor ist? Zum einen Grund s.o., der zweite ist, dass man schon aus Eigeninteresse nicht überall solche Backdoors haben will, wo aus die entsprechenden Chips auch verbaut sind.

Mit etwas Überlegung kommt man drauf…

Ist gar nicht nötig, geht viel effektiver über Code, zb in der Firmware.

Die wird bei Netzwerkkomponenten äußerst selten aktualisiert – deshalb ist das eine feine Angelegenheit für die Dienste und entspricht in der Praxis einer HW Backdoors.

Ob die Chiphersteller da mitmachen ist nicht die Frage – wer nicht mitspielt wird vom US Markt ausgeschlossen.

> Generell bezeichnet man durch entsprechend “ vorbereitete“ Firmware

> manipulierte Geräte ebenfalls als Hardware Backdoors.

Du hattest von *DIEs* mit Backdoor geschrieben – davon kann nicht die Rede sein.

@Stiller Beobachter:

Generell bezeichnet man durch entsprechend “ vorbereitete“ Firmware manipulierte Geräte ebenfalls als Hardware Backdoors. Ist eben eine Frage der Definition:

https://en.m.wikipedia.org/wiki/Hardware_backdoor

Vielleiht ein venig hilfe. https://twitter.com/Jingjing_Li/status/1654367309878939649

China released an investigation report that disclosed important details of the weapons the CIA used for cyberattacks & details of specific cybersecurity cases taking place in China & other countries.

Es gibt die Hardware-Hintertüren. Alle Daten im Internet laufen über Knotenpunkte. Die Daten sollen wegen Sicherheit verschlüsselt sein. Klingt gut, aber die Verschlüsselungmethode wurde von den Geheimdiensten bestimmt (nur eine standartisierte Methode) und der Schlüssel liegt in den Händen eben jener Geheimdienste. Da die Router verschlüsselte Daten weiterleiten müssen, ist das Routing incl. Verschlüsselungstechnologie schon auf den Platinen hardwareseitig implementiert (schnelles Internet) und somit sind die Daten für die „Schlüsselinhaber“ jederzeit und problemlos abgreifbar.

Kuck dir Mal „die Methode Reagan“ an.

Der Fall der UdSSR wurde von langer Hand vorbereitet:

https://youtu.be/3iNFT2Q82CI